SYN Flood攻击和防御方式

这里是最常见的一种DDoS攻击类型,利用TCP三次握手原理,伪造的IP源,以小博大,难以追踪,堪称经典的攻击类型。大量的伪造源的SYN攻击包进入服务器后,系统会产生大量的SYN_RECV状态,最后耗尽系统的SYN Backlog,导致服务器无法处理后续的TCP请求,导致服务器瘫痪。就和下面的图片一样,服务器资源被耗尽,导致正常用户无法和服务器建立连接。如何防御SYN Flood攻击?

方式1:软件防火墙和系统参数优化 (适用于SYN Flood攻击流量小于服务器接入带宽,并且服务器性能足够)

【Windows系统: 可以修改注册表来提高SYN数据包的处理能力】

进入注册表的[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters]项目

启用syn攻击防护模式 (可以显著提高Windows的SYN处理能力)

SynAttackProtect=2 [dword]

加大TCP半开连接数的队列数量

TcpMaxHalfOpen=10000 [dword]

启用动态Backlog队列长度

EnableDynamicBacklog=1 [dword]

通过修改这三处注册表信息可以防止一些小规模并且较为简单的SYN Flood攻击

方式2: 购买专业的DDoS云清洗和云防御服务 (适用于SYN Flood攻击流量较大,强度较高的场景)

购买专业的DDoS云清洗服务之前可以咨询一下服务商采用的SYN Flood防御算法和模式,这个非常重要,SYN Flood防御算法和模式对于不同业务产生的影响是完全不同的。错误的SYN Flood防御算法和模式虽然可以防御SYN Flood攻击,但是也会导致业务无法正常访问。常见的SYN Flood防御算法有:

• SYN Cookies

• SYN Proxy

• SYN Reset

• SYN SafeGuard

Flood攻击和防御方式

ACK Flood / RST Flood / PSH Flood / FIN Flood 这类攻击本质上不如SYN Flood危害那么大,但是也足够轻松的导致服务器瘫痪。如下图,这类攻击虽然不会导致服务器系统中出现大量的SYN_RECV,但是会出现服务器向伪造源IP发送大量的RST报文。如何防御(ACK RST PSH FIN) Flood攻击?

针对这种攻击,我建议直接上DDoS云清洗和云防御服务,没必要调整系统,因为没什么意义。

UDP Flood攻击和防御方式

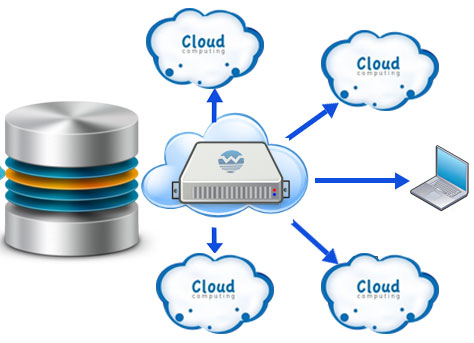

UDP Flood攻击目前来说越来越普遍,得益于各种软件设计缺陷和UDP协议的无连接特性,这让UDP Flood攻击非常容易发起,并且可以得到数十倍数千倍的攻击放大,下图可以让大家了解到UDP放大攻击的原理。由于网站业务是用不到UDP协议的,所以UDP Flood攻击主要是针对游戏或者视频直播业务的。如何防御UDP Flood攻击?

如果遇到UDP攻击,只能找一家非常专业的DDoS云清洗服务商给你做保护了,大部分DDoS云清洗和云防御服务商都是买的硬件防火墙,没有实质性的研发能力和技术实力来驱动这种端云联动的防御算法。只有真正拥有完全自研DDoS防御算法能力的服务商才可以做到这点。

DNS Query攻击和防御方式

DNS Query攻击是小编从业10多年来,最具备威胁的攻击方式,普遍存在于棋牌游戏,私服,菠菜,AV等暴利,竞争不是你死就是我活的行业。这种攻击最大的威胁便是,通过随机构造并查询被攻击域名的二级域名,绕过递归DNS服务器的解析记录缓存,各地区地市的递归DNS服务器向权威DNS服务器发起大量的DNS查询请求,如果被攻击域名所在的权威DNS服务器性能和带宽无法支撑查询所需要的带宽,那么就会直接瘫痪,并影响这个权威DNS服务器上的其他域名。攻击的原理示意图如下:如何防御DNS Query攻击?

防御这种DNS Query攻击,不但难度极大,而且成本极高,并且还不一定是100%防御。尤其是递归DNS服务器压力过大的时候,运营商可以直接封禁被攻击的域名,所以只能找专业的DNS服务商和运营商配合来做,否则都是无效的,费用也是非常贵的。

HTTP Flood攻击(CC攻击)和防御方式

HTTP Flood攻击和SYN Flood攻击一样非常棘手,但是也非常经典,攻击效果非常显著,而防御难度却比SYN Flood攻击高出几个数量级!同时攻击软件也日新月异,各种攻击模式,很大一部分的攻击软件甚至都可以完全模拟用户行为,真真假假很难分辨。如何防御HTTP Flood攻击(CC攻击)?

如果攻击规模不大的,可以考虑将被攻击的页面静态化,避开数据库查询,和动态语言。

如果攻击规模巨大,每秒QPS高达数万以上的CC攻击,有两种办法。

方法1: 购买大量的服务器和带宽,以及专业的硬件负载均衡设备做负载均衡,将WEB服务器和数据库服务器做成集群和高可用架构,这样可以极大的提高CC攻击的防御能力。但是这个成本可能会很高。

方法2: 购买专业的DDoS云清洗和云防御服务商的服务,专业的事情交给专业的人去做。友情提示一下,CC攻击防御难度很高,建议让防御服务商免费提供1-3天的防御试用,如果三天期间防御效果不满意可以换一家,而不至于被骗。

慢请求攻击和防御方式

慢请求攻击是这几年新兴的攻击方式,通过大量的肉鸡发起大量的请求,每个肉鸡每秒只请求1次,大量肉鸡会导致服务器遭受大量的攻击请求,但每个源IP看着却没有异常行为。慢请求攻击示意图:如何防御慢请求攻击?

方案1:主要是扩展后端业务服务器规模来死扛这种攻击,成本极高,但是能解决。

方案2:寻找专业的云安全服务提供商,解决这种攻击。

脉冲型DDoS攻击和防御方式

脉冲型的攻击可以在短时间内发起多次DDoS攻击,并且快速停止,快速打击,这对于很多云安全防御服务商来说就是噩梦。脉冲波型DDoS相对难以防御,因为其攻击方式避开了触发自动化的防御机制。在“脉冲波”持续过程中,被攻击者的网络陷入了瘫痪,而当网络恢复时,又发起新一波脉冲攻击,甚至能发起更多同步攻击,让被攻击者防不胜防。如何防御脉冲型DDoS攻击?

脉冲型DDoS攻击防御难度极高,只需要100G-200G的攻击流量即可瘫痪T级别的防御,对于DDoS清洗设备的压力和可靠性要求巨大。没办法自己解决,只能依靠专业的云安全服务商解决,并且是有足够强大的研发能力和技术支撑能力的。

混合矢量(Multi-Vector)攻击和防御方式

也叫做混合DDoS攻击,这种DDoS攻击通常只存在于利润巨大,竞争巨大,并且有着血海深仇对手的攻击。这种攻击通常会利用所有可利用的攻击方式来攻击目标,初期的目的是让DDoS硬件防火墙处理不过来,当你的防御算法无法精细的过滤掉这些恶意流量时,但凡漏了一点点攻击流量进入后端服务器,那就是灾难性的。版权申明:本站文章均来自网络,如有侵权,请联系01056159998 邮箱:itboby@foxmail.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有